Linux

/etc/*

应用或配置文件目录/etc/passwd

用户信息及其工作目录/etc/shadow

用户信息及密码hash/etc/apache2/*

apache配置文件/etc/nginx/*

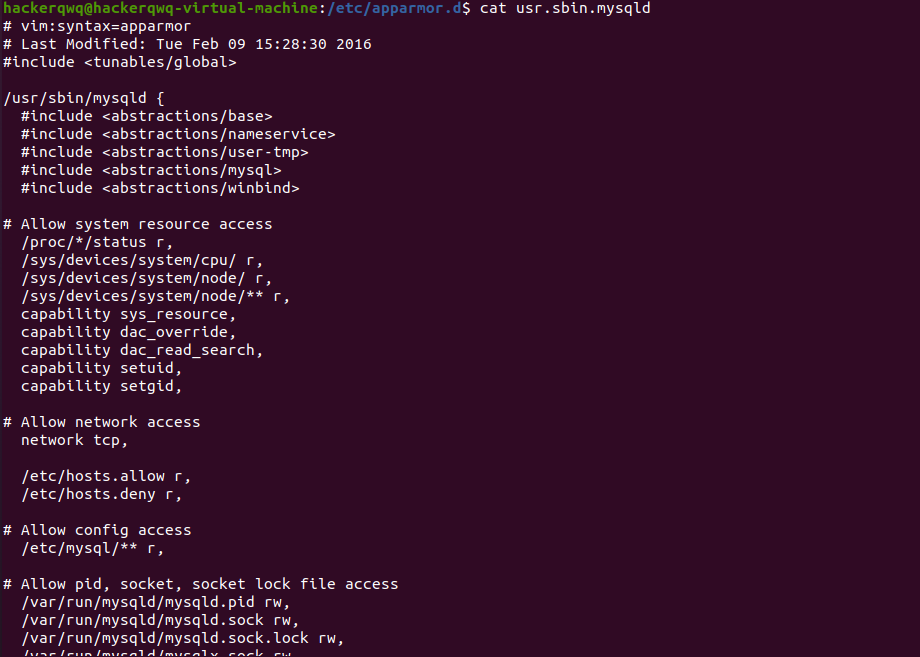

nginx配置文件,ubuntu等系统/etc/apparmor(.d)/*

Apparmor的配置文件,可以获知各应用系统调用的白名单、黑名单。例如可查看Mysql是否禁用了系统调用,从而决定是否可以使用UDF(User Defined Functions)

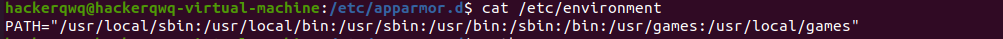

/etc/environment

环境变量配置文件之一,可能存在大量目录信息的泄露,甚至出现secret key

/etc/hostname

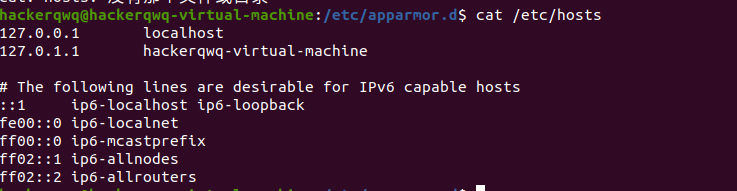

表示主机名/etc/hosts

主机名静态查询表,包含指定域名解析IP的成对信息。通过这个文件,可以探测网卡信息和内网IP/域名

/etc/issue

指明系统版本/etc/mysql/*

Mysql配置文件/etc/php*

php 配置文件/usr/local/nginx/conf/*

nginx源码安装的nginx配置文件路径/var/log/*

可读apache的/var/apache2/log/access.log查看其他选手的解题步骤/var/www/html

Apache默认Web根目录/var/lib/php(5)/sessions/

PHP sessions目录其他目录

1

2

3

4.bash_history 历史执行命令

.bashrc 部分环境变量

.ssh/id_rsa(.pub) ssh登录私钥/公钥

.viminfo vim 使用记录

Windows

CTF中不常见,但是Windows+PHP搭配使用存在问题:可以使用**<**等符号作为通配符,从而在不知道完整文件名的情况下进行文件读取。